Современный мониторинг сетевого трафика стал неотъемлемой частью систем безопасности. Он позволяет обнаруживать и предотвращать множество атак, которые могут нанести серьезный ущерб организации. Однако, несмотря на постоянное развитие и совершенствование инструментов мониторинга, существуют атаки, которые невозможно полностью обнаружить с их помощью.

Одной из таких атак является физический доступ к устройствам и инфраструктуре организации. Компрометация серверных комнат, помещений сетевых устройств, а также серверов физического доступа к данным, может привести к серьезным последствиям. В этом случае, мониторинг сетевого трафика бессилен, так как атака осуществляется без подключения к сети.

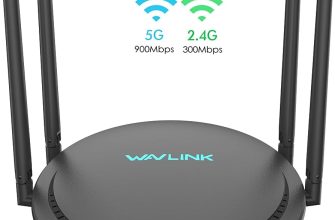

Еще одной атакой, которую сложно обнаружить с помощью мониторинга сетевого трафика, является атака «человек посередине» или «man-in-the-middle». Атакующий устанавливает поддельные точки доступа Wi-Fi и перехватывает трафик пользователей. При этом, мониторинг сетевого трафика не позволяет обнаружить такую атаку, так как весь трафик будет выглядеть легитимным, а атакующий получит доступ ко всей информации, передаваемой через сеть.

Несмотря на все преимущества мониторинга сетевого трафика, он не является универсальным средством защиты. Существуют атаки, которые обходят его и позволяют злоумышленникам получить доступ к конфиденциальной информации организации. Поэтому, кроме мониторинга сетевого трафика, необходимо использовать другие механизмы защиты, чтобы обеспечить высокий уровень безопасности сети и данных.

Атаки, невозможные к обнаружению через мониторинг сетевого трафика

- Zero-day атаки: Это атаки, которые эксплуатируют уязвимости, о которых неизвестно ни производителю, ни системному администратору. Поскольку они неизвестны, мониторинг сетевого трафика не может обнаружить сигнатуры таких атак.

- Криптографические атаки: Некоторые атаки используют специализированные криптографические методы для обхода защиты. Это могут быть атаки на протоколы шифрования, достоверность данных и аутентификацию. Мониторинг сетевого трафика не способен распознавать такие методы атаки.

- Атаки внутри сети: Если атака проводится внутри сети, например, когда злоумышленник уже получил доступ к системе или использует украденные учетные данные, то мониторинг сетевого трафика может иметь ограниченные возможности обнаружения таких атак.

- Скрытые атаки на уровне приложений: Некоторые атаки происходят на уровне приложений, где все действия могут быть закодированы или замаскированы. Мониторинг сетевого трафика может не обнаружить подобные атаки, поскольку они могут выглядеть как обычное взаимодействие с приложением.

- Социальная инженерия: Это тип атаки, где злоумышленник вводит в заблуждение пользователей, чтобы получить личную информацию или доступ к системе. Этот вид атаки несвязан с сетевым трафиком и мониторинг его не способен обнаружить.

Необходимо понимать, что мониторинг сетевого трафика – это важная часть системы безопасности, но он не является универсальным инструментом обнаружения всех видов атак. Чтобы полностью защитить себя, организациям следует использовать комбинацию различных методов обнаружения и предотвращения атак.

Атаки на уровне приложения

Мониторинг сетевого трафика удобен и эффективен для обнаружения многих видов атак, однако существуют атаки, которые невозможно полностью обнаружить только с помощью мониторинга сетевого трафика. Такие атаки осуществляются на уровне приложения и могут быть сложны для обнаружения из-за своей природы или использования уязвимостей конкретного приложения. Вот некоторые из таких атак:

- Атаки веб-приложений: Некоторые атаки на уровне приложения, такие как инъекции SQL, XSS (межсайтовое скриптовое выполнение) и CSRF (межсайтовая подделка запроса), не всегда могут быть обнаружены путем мониторинга сетевого трафика. Эти атаки эксплуатируют уязвимости веб-приложений и требуют более специализированных методов обнаружения, таких как анализ кода и тестирование безопасности приложений.

- Атаки на сессии: Некоторые атаки на уровне приложения могут быть связаны с украденными или подделанными сессионными данными. Например, злоумышленники могут использовать украденные сессионные cookie для получения доступа к аккаунту пользователя. Мониторинг сетевого трафика может не обнаружить такие атаки, поскольку все действия происходят на уровне приложения.

- Атаки на бизнес-логику: Атаки на уровне приложения могут быть направлены на подрыв или изменение бизнес-логики приложения, что может привести к серьезным последствиям для организации. Мониторинг сетевого трафика не всегда может выявить такие атаки, поскольку они требуют глубокого понимания функциональности и целей приложения.

Таким образом, для полной защиты от всех видов атак необходимо использовать не только мониторинг сетевого трафика, но и другие методы обнаружения атак на уровне приложения, например, кодирование безопасности приложений и регулярное тестирование на уязвимости.

Атаки, использующие скрытые каналы

Скрытые каналы – это методы передачи информации, которые основываются на использовании нестандартных способов передачи данных, не доступных для обнаружения обычными методами сканирования сети. Эти атаки могут быть основаны на использовании маскировки данных внутри других протоколов или использовании служебных полей в протоколах, которые не предназначены для передачи информации. В результате, злоумышленник может передавать данные через сеть, не вызывая подозрений или обнаружения.

Примером использования скрытых каналов может быть атака, основанная на использовании протокола ICMP (Internet Control Message Protocol). Протокол ICMP обычно используется для передачи сообщений об ошибках и информации о состоянии сети. Однако злоумышленник может использовать служебные поля и дополнительные параметры в протоколе ICMP для скрытой передачи данных.

Другим примером атаки, использующей скрытые каналы, является атака, основанная на стеганографии – науке о скрытом сообщении. С помощью стеганографии злоумышленник может внедрять данные в видео-, аудио- или графические файлы, которые затем могут быть переданы через сеть без вызова подозрений узлов мониторинга.

Атаки, использующие скрытые каналы, являются особенно опасными, так как их обнаружение может быть крайне сложным или даже невозможным без использования специализированных инструментов. Поэтому, помимо мониторинга сетевого трафика, необходимо применять и другие методы защиты, такие как развертывание систем обнаружения вторжений (Intrusion Detection Systems) и обновление системы безопасности для обеспечения полной защиты сетевой инфраструктуры.

Атаки, маскированные под обычный трафик

Существует класс атак, которые специально маскируются под обычный сетевой трафик, чтобы остаться незамеченными при мониторинге. Эти атаки обычно используют различные методы скрытия, чтобы обойти системы обнаружения и предотвратить идентификацию.

Одним из типичных методов маскировки атак под обычный трафик является использование защищенного протокола, такого как HTTPS. Поскольку большинство сетевых мониторинговых систем не имеют способности дешифровать защищенный трафик, злоумышленники могут скрыть свои вредоносные действия внутри зашифрованного соединения.

Другой метод, используемый для маскировки атак под обычный трафик, это урезание пакетов. Злоумышленники могут отправлять маленькие фрагменты данных, которые могут выглядеть как обычный сетевой трафик. Это erschwert мониторинг и обнаружение атаки, поскольку фрагменты данных несут недостаточно информации для полного выявления атаки.

Также злоумышленники могут использовать техники стеганографии, чтобы спрятать вредоносный код внутри видео-, аудио- или изображений. При этом трафик кажется обычным мультимедийным контентом, но на самом деле содержит скрытые коды или команды, которые выполняют деструктивные действия на целевой системе.

Все эти методы маскировки могут обойти стандартные системы мониторинга сетевого трафика и создать угрозу безопасности. Затруднение обнаружения таких атак требует более сложных и тщательных методов анализа трафика и обнаружения необычной активности в сети.

| Метод маскировки | Пример |

|---|---|

| Использование защищенного протокола | Злоумышленник отправляет вредоносный трафик через HTTPS-соединение |

| Урезание пакетов | Злоумышленник отправляет много маленьких фрагментов данных |

| Стеганография | Злоумышленник использует скрытый код внутри видео-файла |

Атаки с использованием backdoor-ов

В основе backdoor-ов лежат техники, которые позволяют злоумышленнику создать скрытую точку входа для удаленного управления системой. После установки backdoor-а, злоумышленник может получить доступ к широкому спектру возможностей, включая перехват и изменение сетевого трафика, взлом аккаунтов, шпионаж и многое другое.

Особенность атак с использованием backdoor-ов заключается в их скрытости. Backdoor может быть запрограммирован таким образом, чтобы не оставлять видимых следов своей работы или изменений в сетевом трафике. Таким образом, даже при наличии мониторинга сетевого трафика, такие атаки могут оставаться незамеченными.

Для обнаружения атак с использованием backdoor-ов необходимо применять специализированные методы анализа и проверки безопасности, которые помогут обнаружить скрытые точки входа и незаконное использование backdoor-ов. Это может включать, например, подробный анализ системных журналов, мониторинг активности процессов и сетевых подключений, а также использование средств анализа сетевого трафика, специализированных для обнаружения подозрительных пакетов и поведения.

Атаки при использовании собственных каналов связи

Приводимые ниже атаки могут использоваться злоумышленниками для обхода систем безопасности и получения несанкционированного доступа к информации:

| Атака | Описание |

| Физические атаки | Включает в себя проведение атак на физическую инфраструктуру сети, такие как кража или повреждение активного сетевого оборудования, подделка сетевых устройств для перехвата информации и другие подобные действия. |

| Беспроводные атаки | Злоумышленники могут использовать беспроводные технологии для проведения атак на сеть, включая перехват и подмену данных, аутентификацию клиента или взлом шифрования. |

| Сторонние устройства | Подключение сторонних устройств к сети может привести к несанкционированному доступу к информации или атакам на сеть, таким как внедрение вредоносных программ или использование устройств для сбора информации. |

Данные атаки требуют дополнительных мер безопасности, таких как физическая защита сетевого оборудования, использование средств шифрования и контроля доступа к сети. Без надлежащей защиты от данных атак, мониторинг сетевого трафика может быть недостаточным для полноценной защиты от всех возможных угроз.